EXPEDIENT INDEX

- Deconstructing the Narrative: Tesla's Vision and its Suppression

- The Official Document: A Deeper Examination

- Historical Context: The Era of Unfettered Genius

- Technological Implications and Missed Opportunities

- Socio-Political Factors and the Control of Innovation

- Investigator's Verdict: Secrecy or Scientific Oversight?

- The Investigator's Archive: Essential Reading and Viewing

- Frequently Asked Questions

- Your Mission: Uncover Local Scientific Mysteries

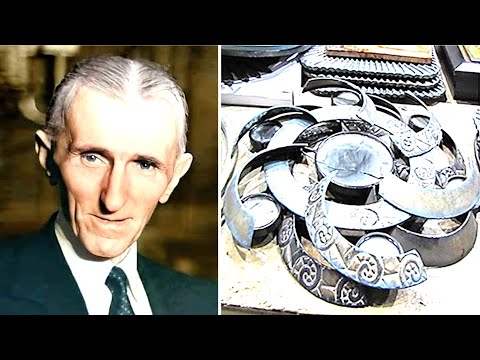

The hum of the city, the glow of the lightbulb, the very airwaves that carry our communications – these are but echoes of a mind whose brilliance outpaced his time. Nikola Tesla. A name synonymous with innovation, a titan whose genius was both a blessing and a curse. Today, we venture beyond the heroic narratives to dissect a crucial, often-overlooked aspect of his legacy: the deliberate seizure and suppression of his documents. This isn't about folklore; it's about official records and the stark reality of how revolutionary ideas can be managed, or buried, by established powers.

Deconstructing the Narrative: Tesla's Vision and its Suppression

Nikola Tesla stands as a colossus in the pantheon of inventors, his contributions undeniably shaping the modern world. From the fundamental understanding of alternating current (AC) electricity that powers our homes, to pioneering work in radio, remote control, and X-rays, his impact is immeasurable. Many of us navigate our daily lives unknowingly benefiting from his foundational work in fields such as radar, microwaves, and even drone technology. His vision was not merely incremental; it was revolutionary, often bordering on the prescient. He envisioned a world where energy was abundant and free, a concept that, while noble, often put him at odds with the prevailing economic and scientific paradigms of his era.

The narrative often simplifies Tesla's later years, painting a picture of a misunderstood eccentric. However, the truth, as glimpsed through official channels, suggests a more complex interplay between visionary science and established interests. The question isn't *if* Tesla was a genius – that's a settled matter. The real enigma lies in *why* his most groundbreaking, world-altering concepts, as evidenced by the documents seized after his death, were deemed too dangerous or inconvenient to be fully integrated into the public domain.

The Official Document: A Deeper Examination

This report delves into the official documentation surrounding the seizure of Nikola Tesla's papers. While the specifics of these government archives remain veiled in complexity, the fact of their existence and the subsequent historical narrative speak volumes. The initial announcement of Tesla's death in 1943 triggered an immediate response from the U.S. government, specifically the Office of Alien Property Custodian. Why such urgency? What was it in Tesla's final notes, blueprints, and theoretical scribblings that warranted immediate federal intervention?

The common explanation points to national security interests during World War II. Yet, this rationale, while plausible on the surface, often feels insufficient when one considers the sheer scope of Tesla's later, more speculative work. His theories on wireless energy transmission on a global scale, his ideas concerning particle beams (often sensationalized as "death rays"), and his explorations into phenomena that bordered on the esoteric, presented a potential disruption far beyond conventional wartime needs. The documents, meticulously collected, analyzed, and, some would argue, strategically compartmentalized, represent a pivotal moment where the trajectory of human technological advancement may have been irrevocably altered.

"The present is theirs; the future, for which I really worked, is mine." - Nikola Tesla

Historical Context: The Era of Unfettered Genius

To understand the seizure of Tesla's documents, we must contextualize the period. The early 20th century was a crucible of rapid scientific discovery. While figures like Einstein were redefining our understanding of space and time, and Marconi was making strides in radio communication, Tesla operated on a different plane, often pursuing ideas that seemed plucked from science fiction. His Wardenclyffe Tower project, intended to revolutionize global communication and power distribution through wireless transmission, was a testament to his audacious ambition. Its eventual dismantling, fueled by financial difficulties and a lack of belief from investors, foreshadowed the broader challenges he would face in realizing his more radical visions.

The government's interest in Tesla was not entirely new. During World War I, concerns about his loyalty led to the seizure of some of his research. However, the post-mortem seizure of his entire estate was on another level. It suggested a perceived threat or a potential value so immense that it could not be left to chance, or worse, to the public. This era was also one where governments were increasingly consolidating power and recognizing the strategic importance of technological superiority. Innovative minds like Tesla's, if wielding technologies that could be weaponized or fundamentally alter global economics, would naturally become subjects of intense scrutiny.

Technological Implications and Missed Opportunities

The truly staggering aspect of Tesla's confiscated papers is the potential technology they contained. Beyond the well-established principles of AC power, his later research touched upon concepts that remain at the cutting edge of scientific inquiry today. Consider his theoretical work on resonance, energy fields, and even potential applications of phenomena that modern science is only beginning to explore – concepts of zero-point energy or advanced propulsion systems. Are these mere flights of fancy, or were they grounded in principles that Tesla understood more deeply than his contemporaries?

The implications of such documents falling into the wrong hands, or being locked away indefinitely, are profound. It is conceivable that technologies which could have solved global energy crises, revolutionized transportation, or provided unprecedented defensive capabilities, were effectively shelved. The loss is not just historical; it represents a tangible gap in our potential technological evolution. The continued fascination with Tesla's "lost inventions" is a testament to the belief that his genius held keys to a future we are still striving to unlock. Accessing and analyzing such documents, even decades later, is crucial for understanding not just Tesla's work, but the very forces that shape scientific progress.

"The day science begins to study non-physical phenomena, it will make more progress in one decade than in all the previous centuries of its existence." - Nikola Tesla

Socio-Political Factors and the Control of Innovation

The decision to seize Tesla's documents was undoubtedly influenced by the socio-political climate of the 1940s. World War II was raging, and the race for technological supremacy was paramount. Technologies that could offer a decisive advantage, whether in communication, energy, or weaponry, were of extreme interest to military and intelligence agencies. Tesla's purported work on directed energy weapons, for instance, would have been of immense strategic value.

However, the implications extend beyond immediate wartime utility. Tesla's vision was often one of universal benefit. His desire to provide free, wireless energy to the world directly challenged the established business models of energy magnates like George Westinghouse and J.P. Morgan, who had invested heavily in conventional power infrastructure. The state's intervention in seizing his papers could be interpreted as a mechanism to manage, control, or potentially exploit these radical ideas, ensuring they aligned with national interests rather than disrupting existing power structures. It raises the perennial question: is progress driven by innovation, or by the forces that control it?

Investigator's Verdict: Secrecy or Scientific Oversight?

The official accounts suggest that the seizure of Nikola Tesla's papers was a matter of national security, a precautionary measure during a global conflict. The extensive collection and subsequent analysis by government agencies lend some credence to this. However, the nature of Tesla's most advanced and speculative work, coupled with his known disputes with powerful figures over his vision for universal, free energy, fuels persistent theories of deliberate suppression. Was this a case of safeguarding potential threats, or of preventing paradigm-shifting technologies that would disrupt entrenched economic and political systems?

The evidence points to a complex reality. It is undeniable that Tesla's mind operated on principles that were, and in some cases still are, outside the mainstream scientific consensus. The government's actions, while officially justified by wartime necessity, conveniently removed his most radical ideas from public discourse. The lack of transparency surrounding the full contents and findings from the analysis of these documents leaves a significant void, allowing speculation to flourish. While definitive proof of deliberate suppression remains elusive within publicly accessible official records, the sheer volume of confiscated material and the nature of Tesla’s most audacious theoretical pursuits suggest that more than just routine scientific archiving was at play. The truth likely lies in a confluence of national security concerns and the careful management of potentially disruptive innovations.

The Investigator's Archive: Essential Reading and Viewing

To truly grasp the enigma of Nikola Tesla and the implications of his seized documents, further investigation is not just recommended; it's imperative. The following resources offer critical insights, historical context, and a deeper understanding of the forces at play:

- Books:

- "Tesla: Man Out of Time" by Margaret Cheney: A comprehensive biography that delves into his life, inventions, and business dealings, providing crucial context for the historical period.

- "The Lost Journals of Nikola Tesla" by George Trinkaus: While some entries are speculative, this collection offers unique perspectives on Tesla's later thoughts and theories.

- "Prodigal Genius: The Life of Nikola Tesla" by John J. O'Neill: An early, influential biography that captures the awe surrounding Tesla's achievements.

- Documentaries:

- "The Secret of Nikola Tesla" (1980): A dramatic portrayal that explores his inventions and his conflicts.

- "Tesla: Master of Lightning": A PBS documentary that provides a solid overview of his life and most significant contributions.

- Online Resources:

- The Nikola Tesla Museum Archives (Belgrade): For direct access to historical documents and artifacts pertaining to Tesla.

- Academic papers on resonance, wireless power, and early radio technology: Understanding the scientific underpinnings of his work is key.

- Official U.S. government archives related to the Office of Alien Property Custodian: For those with the resources to conduct deep archival research.

Frequently Asked Questions

Q1: Why were Nikola Tesla's documents seized by the government?

A1: The official reason cited was national security during World War II, given the potential military applications of some of his research, such as directed energy weapons and advanced communication systems. However, theories of suppression due to his radical ideas about free energy persist.

Q2: What kind of inventions were in the seized documents?

A2: The documents are believed to contain notes, blueprints, and theoretical work on a wide range of subjects, including advanced wireless power transmission, particle beams, robotics, and potentially even concepts beyond current scientific understanding.

Q3: Has the full content of Tesla's seized documents ever been released?

A3: No, the complete contents and the findings of the government's analysis have never been fully disclosed to the public, fueling ongoing speculation and research into what might have been suppressed.

Q4: Is it true that Tesla wanted to provide free energy to the world?

A4: Yes, Tesla was a strong proponent of wireless energy transmission and envisioned a system that could provide power globally with minimal cost, a vision that conflicted with the economic interests of his time.

Your Mission: Uncover Local Scientific Mysteries

Nikola Tesla's story is a stark reminder that groundbreaking ideas can face resistance. Often, the most significant mysteries aren't in distant lands but in our own communities. Your mission, should you choose to accept it, is to investigate the local legends and forgotten scientific endeavors in your area. Were there visionary inventors whose work was overlooked? Are there abandoned laboratories or research facilities with untold stories? Document any local tales of suppressed inventions, unusual scientific experiments, or unexplained phenomena tied to technological advancements. Compare these local narratives to the broader patterns seen in Tesla's case. Share your findings in the comments below, and let's build our collective archive of hidden histories.

alejandro quintero ruiz is a veteran field investigator dedicated to the analysis of anomalous phenomena. His approach combines methodological skepticism with an open mind to the inexplicable, always seeking the truth behind reality's veil.

Conclusion: The Enduring Shadow of Lost Potential

The tale of Nikola Tesla's seized documents is more than just a historical footnote; it's a cautionary narrative about the complex relationship between genius, progress, and power. While official explanations offer a semblance of order, the lingering questions about suppressed technologies and unfulfilled potential continue to haunt the edges of scientific discourse. The legacy of Tesla is not just in the marvels he gifted us, but in the profound mysteries he left behind, sealed within official archives, waiting for a future that might finally be ready to understand them.